Etablering af lokalt ledelsessystem

Universitetledelsen har besluttet, at der skal etableres ledelsessystem for informationssikkerhed lokalt på enhederne. Ansvaret ligger hos den lokale enhedsledelse. Kom godt i gang - følg processen her...

Hvorfor?

Formålet med at arbejde med informationssikkerhed lokalt er:

- at vise omverden, at vi på Aarhus Universitet beskytter vores informationer

- at man kan stole på os til at beskytte data, hvilket giver tryghed og frihed for især forskere og samarbejdspartnere

- at øge bevidstheden om informationssikkerhed lokalt - og hos den enkelte

Hvordan?

Etablering af et lokalt ledelsessystem for informationssikkerhed kan opdeles i 4 faser - hver fase beskriver, hvordan I kan gribe opgave an.

1: Organisering

- Hvilket område/enhed er I ansvarlige for?

- Hvem har hvilke roller?

- Hvordan er ansvarsfordelingen?

- Hvordan sikres ledelsesforankring?

- Hvordan eskaleres internt? - og hvornår?

2: Overblik over aktiver

- Hvad giver mest værdi for jer?

- Hvilke informationsaktiver er I ansvarlige for?

- Hvilke informationsaktiver skal prioriteres?

- Hvem ejer informationsaktivet?

- Hvordan sikres opdatering af overblik over aktiver?

3: Opmærksomhed på risikostyring

- Hvilke risici kan påvirke jeres informationsaktiver?

- Hvordan beskytter I jeres informationsaktiver?

- Hvordan forholder ledelsen sig til de identificerede risici?

- Hvilke anbefalinger har I til passende foranstaltninger?

4: Opfølgning og optimering

- Hvordan følger I op på aktiviteter?

- Hvor ofte følger I op på aktiviteter?

- Hvordan er det gået?

- Hvilke risici skal præsenteres for enhedsledelsen?

- Hvad kan I gøre bedre?

1. Organisering

Hvordan I lokalt bygger jeres organisation omkring informationssikkerhed vil variere fra enhed til enhed, men her er beskrevet roller og ansvar, som varetages lokalt. Hvordan de forskellig roller agerer i forhold til hinanden, herunder ansvarsfordeling og kriterier for eskalering, skal også med i jeres overvejelser omkring organisering.

Organisering omkring informationssikkerhed sikrer ledelsesforankring og ansvarsfordeling baseret på følgende roller:

- Enhedsledelsen - har ansvaret for informationssikkerhed på instituttet/fakultetet, og i den funktion også har det overordnede risikoejerskab. Enhedslederen er ansvarlig for at fastlægge og dokumentere ejerskab af aktiver, herunder projekter og systemer, risici, foranstaltninger og krav (herunder lovgivning) - se opgaver og ansvar for Enhedsledere. Hvor ejerskabet er delt, bør der foreligge forvaltningsaftaler, som dokumenterer ansvarsfordelingen.

- System-/aktivejer - forvaltning omkring et væsentlig aktiv kan tildeles system-/aktivejer, som oftest er en person med ledelsesansvar og med kendskab til selve brugen og værdien af aktivet for at sikre forretningens daglige virke. Hvor aktiv er et it-system - se opgaver og ansvar for Systemejer. System-/aktivejer kan også være risikoejer, men her kan der være behov for at behov for at sætte kriterier internt for, hvornår og hvilke risici og scenarier der skal eskaleres til enhedsledelsen og hvordan.

- Risikoejer - kan, som det fremgår af rollerne Enhedsledelse og System-/aktivejer, tildeles på flere niveauer. Det vigtigste er, at en risikoejer har ansvaret for og beføjelsen til at forvalte de risici, de er ansvarlige for, herunder at træffe informerede beslutninger om håndtering af risici. Hvilket ledelseslag en risikoejer skal findes afhænger ofte af konsekvensen af den konkrete risiko - hvor risici med høj konsekvens ofte placeres højere oppe i hierarkiet end risici med lav konsekvens.

- Systemforvalter - har et dybdegående kendskab til aktivet, her et it-systemet; hvordan det benyttes og indgår som et vigtigt redskab i en kritisk forretningsproces. Systemforvalter forvalter it-systemet rent praktisk i det daglige - se Systemforvalterens opgaver

- Lokal Informationssikkerhedskoordinator - har enten et institut eller fakultet, hvor de er udførende i forhold til informationssikkerhedsaktiviteter i den pågældende enhed - se opgaver og ansvar for lokal informationssikkerhedskoordinator.

Ekalering af risici/risikoejerskab

Placering af risikoejerskab eller eskalering af risici kan identificeres gennem:

|

Print-venlig version af oversigt over roller og overvejelser ifht. eskalering

2. Overblik over aktiver

Overblik over aktiver gør det muligt at prioritere ressourcer på et oplyst beslutningsgrundlag.

Ressourcer kan målrettes indsatsområder - identificeret og prioriteret af ledelsen på baggrund af risikoaccept i forhold til enhedens kritiske og/eller sensitive informationer.

- Kritiske informationer: informationer, som hverken vi eller vores interessenter, kan undvære/miste.

- Sensitive informationer: informationer, som hverken vi eller vores interessenter, kan bære, at det bliver lækket

Spørgeguide til identifcering og prioritering af informationsaktiver:

| 1. Identificér enhedens aktiver |

|

| 2. Vurdér aktivernes kritikalitet og konsekvenser | Kritikalitet

Konsekvenser

|

| 3. Prioritér enhedens mest kritiske og/eller sensitive aktiver |

|

Print-venlig version af spørgsmål til at identificere og prioritere informationsaktiver

3. Opmærksomhed på risikostyring

Risikostyring tager udgangspunkt i de prioriterede aktiver identificeret i forrige fase - følg fremgangsmåde for risikovurdering her...

Processen for risikostyring dækker følgende:

- Systemklassifikation (såfremt informationsaktivet er et it-system), der ud fra forskellige parameter giver en tilkendegivelse af, hvorvidt et system har en kritikalitet, som kræver en risikovurdering.

- Risikovurdering giver et overblik over, hvilke risici og trusler, der kan påvirke enhedens mest kritiske og/eller sensitive informationer/aktiver.

- Resultatet af risikovurderingen (risici med størst konsekvens) forelægges for ledelsen, som træffer beslutninger om handlemuligheder baseret på et oplyst grundlag.

- Handleplan afhænger af ledelsens risikoaccept og mulige foranstaltninger; hvorvidt de vil acceptere risikoen eller implementere tiltag, der sænker risikoen til et acceptabelt niveau.

4. Opfølgning og optimering

En risikobaseret tilgang kræver, at man er bevidst om relevante risici, hvilket ændrer sig konstant - derfor er der behov for opfølgning.

Kadencen på opfølgning kan variere fra enhed til enhed, men ledelsen skal som minimum følge op på konkrete aktiviteter i handleplanen og aktiviteter i det lokale ledelsessystem for informationssikkerhed (ISMS) 1 gang om året - status på begge dele kan være et punkt på et ledelsesmøde eller gennem etablering af et lokalt informationssikkerhedsudvalg i enheden. Der er ingen krav til formen, blot at udviklingen følges og dokumenteres, så optimeringsmuligheder kan identificeres og implementeres.

Udkast til punkter til opfølgning/status på informationssikkerhed:

|

Kom godt i gang...

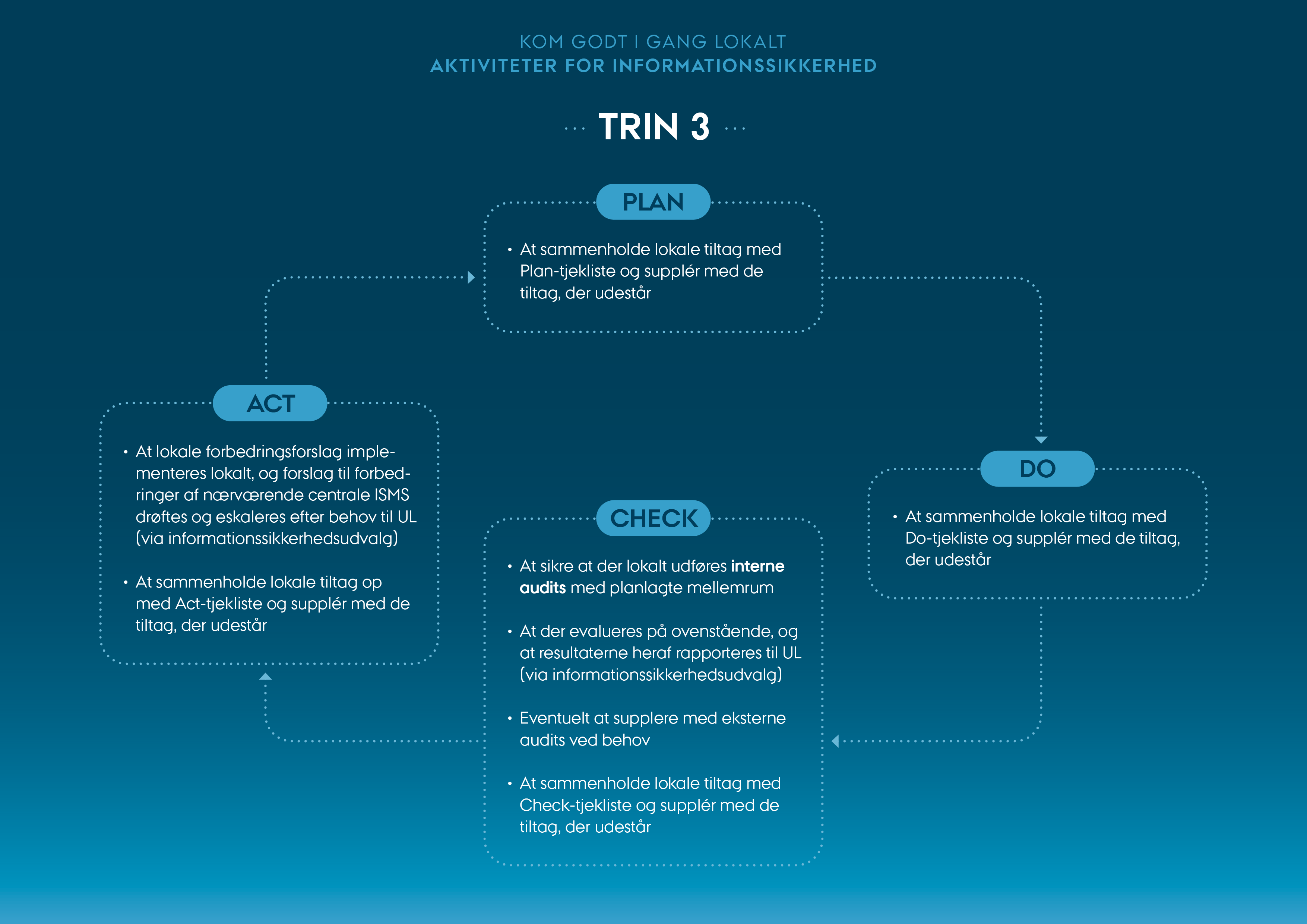

Arbejdet med informationssikkerhed lokalt kan struktureres som et Årshjul med faserne PLAN-DO-CHECK-ACT, der skal revurderes årligt. De listede aktiviteter er de obligatoriske i ISO 27001 og minimumskravene i det centrale ISMS på Aarhus Universitet.

Start med aktiviteter listet i TRIN 1 -> Tilføj aktiviteter listet i TRIN 2 -> Tilføj aktiviteter listet i TRIN 3...