Sådan laver du tilpasninger ift. DMARC

AU implementerer nu DMARC. Det betyder at der fremover vil være nogle ting du skal være opmærksom på, hvis du har et system der sender mails fra AU-domæner.

Hvad skal jeg gøre?

Den almindelige bruger

Sender og modtager du kun personlige mails til og fra dine kollegaer skal du ikke ændre noget. Du skal dog det næste stykke tid holde ekstra godt øje med din spamfolder, der er nemlig en lille risiko for at f.eks. nogle nyhedsbreve o.l. kan havne i din spamfolder.

For systemejere, nyhedsbrevs-systemer m.m.

For interne systemer, der sender mails igennem smtp.uni.au.dk eller smtp01.uni.au.dk.

- Du skal sikre dig at de mails du sender er aligned, dvs. at From og Return-path er ens. De behøves ikke matche 100%, men hoveddomænet skal være ens. Det betyder at From feltet FX. gerne må være info@au.dk og Return-path info@nyheder.au.dk. Da Nyheder.au.dk er et subdomæne til au.dk går DMARC tjekket godt. Domæner skal altså blot slutte på det samme.

- Du må kun sende fra domæner der eksisterer, altså centralt AU-registrerede maildomæner.

For eksterne systemer (systemer som ikke er leveret af AU IT)

- Du skal sikre dig at de mails du sender er aligned, dvs. at From og Return-path er ens. De behøves ikke matche 100%, men hoveddomænet skal være ens. Det betyder at From feltet FX. gerne må være info@au.dk og Return-path info@nyheder.au.dk. Da Nyheder.au.dk er et subdomæne til au.dk går DMARC tjekket godt. Domæner skal altså blot slutte på det samme.

- Du må kun sende fra domæner der eksisterer, altså centralt AU-registrerede maildomæner.

- Du skal sikre at dit systems IP-adresser er inkluderet i AU's SPF record.

- Understøtter dit system DKIM er det en god ide at implementere dette. DKIM skal laves i samarbejde med AU IT.

De fleste leverandører understøtter og ved hvad DMARC er, og i mange tilfælde vil de kunne være behjælpelige med opsætningen.

Hvad er DMARC?

Cyberkriminelle bruger forskellige teknikker til at forsøge at lokke fortrolige oplysninger ud af dig eller narre dig til at installere skadelige programmer. En af disse teknikker hedder spoofing. Her prøver de cyberkriminelle at få deres ’falske’ mails til at ligne officielle mails fra Aarhus Universitet. AU IT udruller derfor en ny teknisk godkendelsesprocedure, der er designet til at beskytte AU's domæner imod falske afsendere.

Falske mails er en nem måde at stjæle adgangskoder, kreditkortnumre eller få adgang til brugerkonti mm. Spoofing er et stigende problem for virksomheder og organisationer – også Aarhus Universitet.

For at afhjælpe spoofing mod medarbejdere, udruller AU IT en ny teknisk godkendelsesprocedure, der hedder DMARC, der er designet til at beskytte din indbakke mod falske mails ved at afvise mails fra en falsk afsender.

DMARC gør at det kun er systemer, der er godkendt af AU IT, som kan sende mail fra AU's domæner. Det betyder at kriminelle ikke kan udgive sig for at være AU. Du skal forsat være opmærksom på phishingmails fra FX SKAT eller din bank!

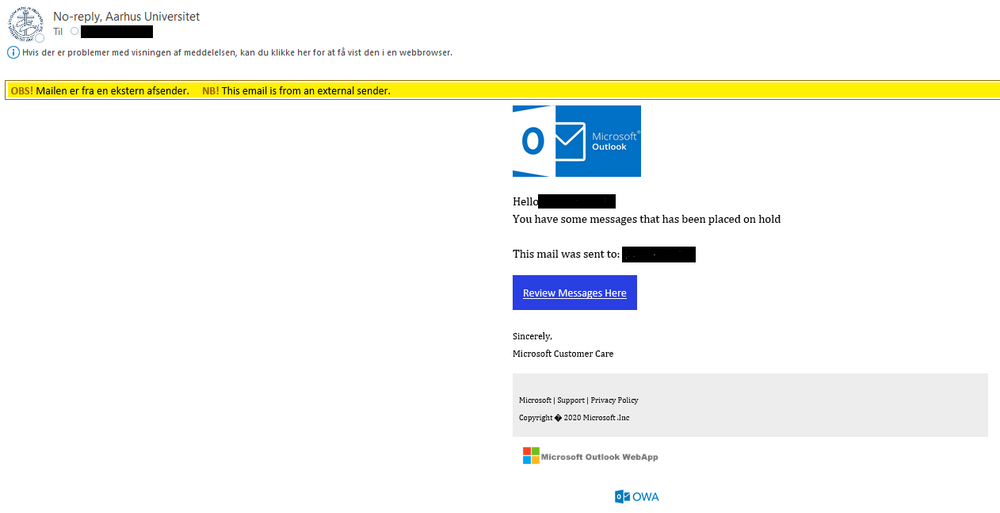

Herunder ses et eksempel på hvad DMARC kan beskytte imod. Eksemplet viser en mail, der ved første øjekast virker til at komme fra AU. Mailen udgiver sig for at være sendt fra noreply@au.dk, og da det er en gyldig mailadresse viser Outlook endda AU's logo. Kigger man nærmere i de tekniske detaljer kan man se at mailen ikke er fra AU, og klikker man på linket i mailen, så bliver man sendt videre til en ondsindet webside, hvor de cyberkriminelle forsøger at stjæle dit password. Mailen er altså et eksempel på den omtalte spoofing-teknik.

Den tekniske forklaring

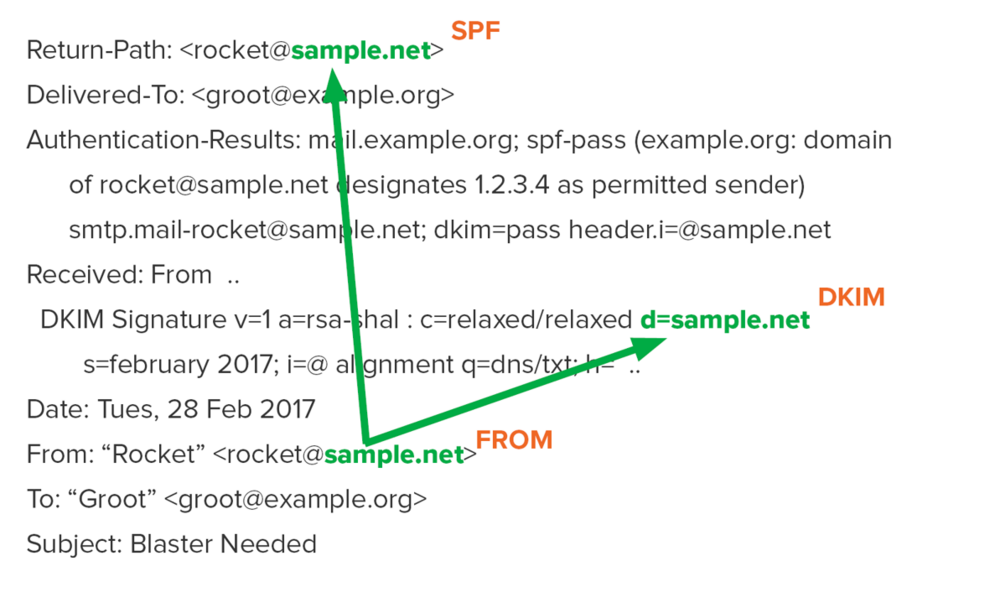

DMARC er en kombination af flere forskellige sikkerhedsmekanismer. DMARC er derfor en overbygning på SPF og DKIM som AU allerede benytter i dag. SPF er en liste over IP-adresser, som må sende fra AU's domæner, AU IT har derfor i dag en liste over alle systemer som må sende fra AU's domæner. DKIM er en digitalsignatur, som påtrykkes alle mail sendt igennem AU's mailsystem (Exchange).

DMARC virker ved at tjekke SPF og DKIM + alignment.

Hvad er alignment?

En email header har to felter, der viser hvem afsenderen er. From og Return-path. From er afsenderen og Return-path er den mail der svares til, hvis man klikker besvar på en email. Uden DMARC vil cyberkriminelle derfor kunne sende en mail fra slyngel@kriminel.dk, men når modtageren trykker besvar, så sendes svaret au@au.dk, og derfor kunne man foranlediges til at tro mailen var ægte. DMARC kontrollerer alignment, hvilket vil sige at DMARC kontrollerer om From og Return-path matcher. Aligment gælder både SPF og DKIM, dog skal kun en af dem være opfyldt før DMARC godkendelsen går godt.

Her ses et eksempel på en header, og de felter der kontrolleres for aligment.